Windows偽ブルースクリーンとは、ウェブブラウザ上でWindowsの致命的エラー画面「ブルースクリーン・オブ・デス(BSOD)」を模倣し、ユーザーを詐欺に誘導するマルウェア攻撃の一種です。この手口は「テクニカルサポート詐欺」と呼ばれ、偽の警告画面に表示された電話番号へ連絡させ、遠隔操作ツールを通じてPCを乗っ取り、最終的に金銭を詐取することを目的としています。IPAの統計によると、2025年第1四半期には相談件数が1,084件に急増しており、依然として深刻な被害が続いています。

この記事では、Windows偽ブルースクリーンがどのような技術を使ってユーザーを騙すのか、その巧妙な仕組みを技術的な観点から詳しく解説します。また、電話をかけた後に展開される心理操作の手口、電子マネーやネットバンキングを悪用した金銭詐取の方法、そして被害に遭わないための具体的な対策方法についてもお伝えします。デジタル社会を安全に生き抜くために必要な知識を、ぜひ最後までご確認ください。

Windows偽ブルースクリーンとは何か

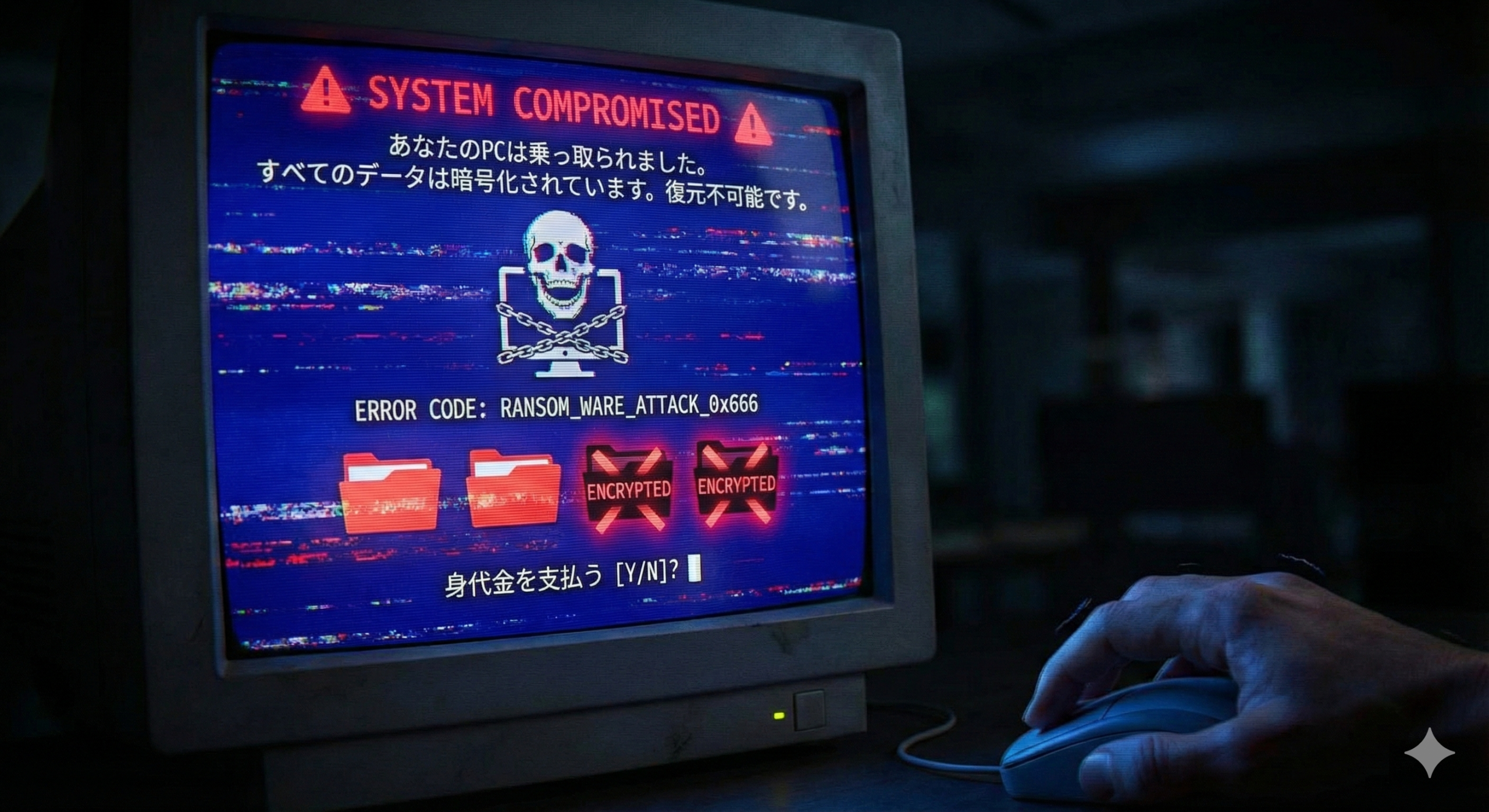

Windows偽ブルースクリーンとは、本物のWindowsシステムエラー画面を精巧に模倣したウェブページのことです。通常のブルースクリーン(BSOD)はOSレベルで発生する深刻なエラーを示すものですが、偽ブルースクリーンはあくまでウェブブラウザ上で表示される詐欺ページであり、実際にはPCに何の問題も発生していません。

この詐欺の本質は、ユーザーに「PCが深刻なウイルスに感染した」と誤認させ、パニック状態に陥らせることにあります。偽の警告画面には「マイクロソフトサポート」などを名乗る電話番号が大きく表示され、ユーザーが電話をかけると海外のコールセンターに繋がります。そこで待ち構えているのは、マイクロソフトの技術者を装った詐欺師たちです。彼らは言葉巧みにユーザーを誘導し、遠隔操作ソフトのインストールや高額なサポート契約、電子マネーの購入などを要求します。

偽ブルースクリーンは単なる画像ファイルではありません。HTML5、CSS3、JavaScriptといったウェブ技術を高度に組み合わせ、OSの挙動をシミュレートしたインタラクティブな罠として構築されています。これにより、ユーザーは自分がブラウザの中にいるという事実に気づかず、本当のシステムエラーが発生したと信じ込んでしまうのです。

Windows偽ブルースクリーンへの侵入経路

ユーザーがこの罠に遭遇する経路は、主に2つのパターンに分類されます。これらの手口を理解することで、詐欺サイトへの誘導を未然に防ぐことが可能になります。

マルバタイジングによる侵入

第一の侵入経路は、不正広告を意味する「マルバタイジング」です。アダルトサイトや海賊版ソフトウェア配布サイトといった明らかに怪しいサイトだけでなく、一般的なニュースサイトやブログに配信される広告ネットワークにも、悪意あるスクリプトが混入することがあります。ユーザーが何気なくウェブサーフィンをしている最中に、突如としてリダイレクトが発生し、詐欺サイトへと強制的に遷移させられるのです。

この手口の厄介な点は、信頼できるサイトを閲覧していても被害に遭う可能性があることです。広告配信ネットワークは複雑な仕組みで運営されており、悪意ある広告が紛れ込む隙が存在します。ユーザー側に落ち度がなくても、詐欺ページに誘導されてしまうケースが後を絶ちません。

SEOポイズニングによる侵入

第二の侵入経路は、検索エンジン最適化を悪用した「SEOポイズニング」です。攻撃者は「プリンター ドライバ インストール」「Windows エラー 解決」といった一般的な検索ワードで上位に表示されるよう、改ざんしたウェブサイトや一時的に構築した詐欺サイトを用意します。ユーザーは自ら問題解決を試みる過程で、正規のサポートページを装った詐欺サイトに誘導されてしまいます。

IPAの報告によれば、Amazonや楽天といった大手サービスの検索結果のトップに「罠」となる広告が表示されるケースも確認されています。つまり、能動的に情報を探す行動そのものがリスクとなり得るのです。検索結果の上位に表示されているからといって、それが安全なサイトであるとは限りません。

偽ブルースクリーンの視覚的欺瞞テクニック

詐欺サイトに到達した瞬間、攻撃者の最大の目的は「ブラウザの中にいる」という事実をユーザーから隠蔽することです。このために使用されるのが、HTML5のrequestFullScreen APIという技術です。

フルスクリーンAPIの悪用

requestFullScreen APIは本来、動画再生やゲームのためにコンテンツを画面いっぱいに表示するための正規の機能です。しかし詐欺サイトはこれを悪用して、OSのタスクバーやブラウザのアドレスバー、タブ、そして「閉じる」ボタンを視界から消し去ります。画面全体が偽のエラー画面で覆われるため、ユーザーは自分がどのアプリケーションにいるのか判断できなくなります。

さらに攻撃者は、全画面表示されたウェブページの中に偽のブラウザインターフェースを描画します。CSSを駆使して作られた偽のアドレスバーには、「support.microsoft.com」や「security.microsoft.com」といった正規のドメイン名が表示され、緑色の「保護された通信(HTTPS)」アイコンまでもが模倣されます。この偽装UIは、実際のブラウザのバージョンに合わせて動的にデザインが切り替わるようプログラムされている場合もあり、その巧妙さは年々増しています。

カーソルハイジャックと操作不能の演出

ユーザーが異変に気づきページを閉じようとした際、詐欺サイトは徹底的な妨害工作を行います。その一つが「カーソルハイジャック」と呼ばれる手法です。CSSのcursor:noneプロパティを設定することで本来のマウスカーソルを不可視化し、代わりに偽のカーソル画像を画面上に表示します。

一部の高度なスクリプトでは、この偽カーソルの動きをJavaScriptで制御し、ユーザーの実際の操作とは異なる挙動をさせます。マウスを「閉じる」ボタンの方へ動かそうとしても、偽カーソルはその場から動かない、あるいは逆方向へ動くといった具合です。また、クリック操作を無効化するか、どこをクリックしても「フルスクリーンモード」が再トリガーされるようイベントハンドラが設定されています。これにより、ユーザーは「ウイルスに感染してマウス操作すら乗っ取られた」という強いパニック状態に陥ります。

ヒストリーループによるブラウザの拘束

history.pushStateメソッドを悪用してブラウザの履歴を汚染し、「戻る」ボタンを連打しても同じ詐欺ページが無限に再読み込みされる「ヒストリーループ」という手法も使用されます。また、alertダイアログを再帰的に呼び出してブラウザをロックする手法も併用されます。これらの技術的拘束は、ユーザーに「電源を切るしかない」と思わせるほどの絶望感を与えますが、同時に画面上の電話番号だけが唯一の「出口」であるかのように演出する効果を持っています。

聴覚的攻撃によるパニック誘発

視覚的な情報に加え、聴覚への攻撃も偽ブルースクリーン詐欺において極めて重要な役割を果たしています。詐欺ページが開くと同時に、最大音量で不快なブザー音やサイレン音が鳴り響きます。

合成音声によるアナウンスも再生されます。「あなたのコンピュータはトロイの木馬ウイルスに感染しました。システムファイルが削除される前に、直ちにマイクロソフトサポートへ連絡してください。電話番号は…」といった脅迫的なメッセージが、日本語や英語で執拗に繰り返されます。

この「音」の要素は、ユーザーの冷静な思考を奪うだけでなく、周囲の家族や同僚にトラブルを知られたくないという羞恥心や焦燥感を刺激します。ユーザーは「とにかくこの音を止めたい」という一心で、画面に表示された電話番号にかけてしまうのです。静かな環境でPCを使用している場合、突然の大音量は心理的な衝撃が非常に大きく、正常な判断力を著しく低下させます。

電話後に展開されるソーシャルエンジニアリング

ユーザーが電話をかけた時点で、攻撃のフェーズは「技術的な罠」から「対人心理操作(ソーシャルエンジニアリング)」へと移行します。電話に出るオペレーターはマイクロソフトやセキュリティ企業の公認技術者を名乗りますが、その実態は海外のコールセンターに勤務する犯罪組織の一員です。

信頼構築とリモートアクセスの確立

最初の会話は、ユーザーの不安を受け止め安心させることから始まります。オペレーターは「大変でしたね、でももう大丈夫です。私がプロとして診断します」と語りかけ、信頼関係を築こうとします。そして「正確な診断のために」と称して、リモートデスクトップツールの導入を指示します。

ここで悪用されるのは、TeamViewer、AnyDesk、LogMeIn、UltraViewerといった正規の商用ソフトウェアです。攻撃者は「Windowsキー+R」を押させ、短縮URLを入力させてこれらのツールをダウンロード・実行させます。見知らぬ相手にPCの制御権を渡すことは本来危険な行為ですが、「マイクロソフトのサポート」という権威と正規ツールの持つ信頼性がユーザーの警戒心を麻痺させます。

イベントビューアーを悪用した偽診断

リモート接続が確立されると、攻撃者はユーザーのPC内に「ウイルス感染の証拠」を捏造し始めます。最も古典的かつ効果的な手口が「イベントビューアー」の悪用です。

攻撃者はeventvwrコマンドを実行し、Windowsの管理ログを表示させます。健全なシステムであっても、アプリケーションの一時的な応答遅延や軽微なエラーログが記録されることは日常茶飯事であり、イベントビューアーには常に多数の黄色い「警告」アイコンや赤い「エラー」アイコンが並んでいます。攻撃者はこれを指し示し、「見てください、これらはすべてウイルスが引き起こしたシステム破壊の痕跡です」「クリティカルエラーがこんなに溜まっています」と嘘の説明を行います。専門知識を持たないユーザーにとって、赤や黄色の警告マークの羅列は攻撃者の主張を裏付ける動かぬ証拠に見えてしまいます。

コマンドラインによる「ハッカー追跡」演出

攻撃者はコマンドプロンプトを開き、視覚的に「ハッキング」を連想させるコマンドを実行します。treeコマンドでディレクトリ構造を高速スクロール表示させ、「ウイルスがシステム全体をスキャンしている」と説明します。netstatコマンドで現在のネットワーク接続一覧を表示し、無害な通信を指して「海外のハッカーと接続されている」と脅します。

assocコマンドで表示されるCLSID(例:888DCA60-FC0A-11CF-8F0F-00C04FD7D062)を「あなたのコンピュータ固有のライセンスID」だと偽る手口も存在します。攻撃者は手元のマニュアルにある同じIDを読み上げ、「私があなたのIDを知っているのは、正規のサポートだからです」と証明してみせます。しかし実際には、このCLSIDは世界中のすべてのWindows端末で共通の値なのです。

サービス停止を悪用した脅し

Windowsの「サービス」管理画面を開き、「停止」状態になっているサービスを指して「ウイルスによってセキュリティ機能が停止させられている」と主張する手口も一般的です。実際にはこれらは必要に応じて起動するサービスであり停止状態であることは正常なのですが、攻撃者は「ドライバが腐敗している」「ファイアウォールが破壊された」と大げさに表現し、事態の深刻さを演出します。

テクニカルサポート詐欺の金銭詐取手法

恐怖によって理性を麻痺させられ、偽の診断結果によって完全に信じ込まされたユーザーに対し、攻撃者は「解決策」としての有償サポート契約を提示します。金銭授受の方法は、追跡が困難で即時性の高い手段が選ばれます。

電子マネーカードによる支払い

日本国内の被害事例において圧倒的多数を占めるのが、コンビニエンスストアで販売されているプリペイド型電子マネーによる支払いです。攻撃者は「修理には特別な認証カードが必要です」「セキュリティソフトのライセンスキーを購入してください」と指示し、Google Playギフトカード、Apple Gift Card、BitCashなどを指定します。

被害者は通話を繋いだまま、あるいは携帯電話で指示を受けながらコンビニへ向かい、数万円から数十万円分のカードを購入させられます。カード裏面のコード番号を削り、その写真を送るかリモート操作されているPCのメモ帳に入力するよう命じられます。攻撃者はこのコードを入手した瞬間に転売やアカウントへのチャージを行い、資金を洗浄します。

この手口の極悪な点は、一度の支払いで終わらない「多重搾取」が常態化していることです。攻撃者は入手したコードについて「無効だった」「システムエラーで処理できなかった」と嘘をつき、別の種類のカードや追加の金額を購入するよう繰り返し指示します。被害者が資金の限界を訴えるか、コンビニ店員や警察官に止められるまでこのサイクルは続きます。

ネットバンキングを悪用した返金詐欺

電子マネーに加えて増加しているのが、インターネットバンキングを悪用した「返金詐欺」です。一度サポート契約を結ばせた後、あるいは「修理不可能だった」という名目で「料金を返金する」と持ちかける手口です。

攻撃者はリモート操作で被害者のネットバンキングにログインさせ、ブラウザの開発者ツール(F12キー)を使って画面上の口座残高表示を書き換えます。本来の残高に「0」を2つ付け加えて大幅に増えたように見せかけたり、返金額の入力画面で誤って高額を入力したように見せかけたりします。

そして「手違いで1万円のところを100万円送金してしまった!このままだと私は会社をクビになる、差額を返してくれ!」と泣き落としや恫喝を行います。パニックになった被害者は、実際には増えていない残高から差額分を攻撃者の指定口座や仮想通貨ウォレットに送金してしまいます。被害者自身の資金を自らの手で振り込ませるため、銀行の不正検知システムをすり抜けやすい高度な手口です。

仮想通貨と現金の直接送付

海外の事例や一部の国内事例では、ビットコインなどの暗号資産での支払いを要求されるケースも存在します。また高齢者をターゲットにした場合、現金を宅配便で送らせたり、バイク便や「受け子」が直接自宅まで取りに来たりする手口も確認されており、従来の「オレオレ詐欺」との境界線が曖昧になっています。

日本国内における被害実態

日本におけるテクニカルサポート詐欺の被害は、依然として深刻な状況にあります。IPAの統計データは、その脅威の高止まりを示しています。

相談件数の推移

IPAの「情報セキュリティ安心相談窓口」に寄せられた相談件数を見ると、テクニカルサポート詐欺は常に主要な相談トピックの上位を占めていました。2024年第3四半期には835件、2024年第4四半期には804件の相談が寄せられました。2025年第1四半期には1,084件と急増し、その後2025年第2四半期には912件、2025年第3四半期には647件と推移しました。

2025年初頭に1,000件を超えるピークを迎えた背景には、生成AIを悪用した新たな攻撃キャンペーンの展開や、年度末に向けたインターネット利用の増加が影響していたと考えられています。2025年第2四半期以降に減少傾向が見られましたが、これは2025年5月に実施された警察庁とインド捜査機関との共同作戦による摘発が一定の効果を上げた可能性があります。しかし依然として四半期ベースで数百件の相談があり、水面下には相談に至らない多数の被害者が存在すると推定されます。

被害額の巨大化

被害金額についても、数万円程度の「手試し」から始まり最終的に数百万円単位の被害に至るケースが報告されています。特に「返金詐欺」や長期にわたるサブスクリプション契約を装った搾取により、高齢者が老後の資金を失う事例が後を絶ちません。2025年には1人で60万円分の電子マネーを購入させられた事例や、ネットバンキング経由で数百万円を詐取された事例が報告されました。

テクニカルサポート詐欺を支える国際的犯罪組織

テクニカルサポート詐欺は単独犯による散発的な犯罪ではなく、国境を越えた分業体制を持つ巨大な産業構造によって支えられています。

インドを中心としたコールセンター網

この詐欺の中核を担うコールセンターは、主にインドなどの南アジア地域に集中しています。これらの拠点は表向きは正規のBPO(ビジネス・プロセス・アウトソーシング)業者やコールセンターとして登録されている場合が多く、近代的なオフィスビルに入居し、数百人規模のオペレーターを雇用しています。

彼らは「マイクロソフト認定プロフェッショナル」を自称しますが、実際には詐欺のためのスクリプトを徹底的に叩き込まれた犯罪者集団です。組織内にはターゲット国の言語に堪能な人材を育成する部門や、獲得した資金を管理する経理部門、詐欺サイトの開発を行うIT部門が存在し、会社組織として運営されています。

トラフィック供給と資金洗浄ネットワーク

コールセンターに「カモ」を送り込む役割を担うのがアフィリエイトマーケティング業者です。彼らはマルバタイジングやSEOポイズニングを駆使してユーザーを偽警告サイトへ誘導し、架電数に応じた報酬を受け取ります。

奪取した資金の洗浄には国際的なマネーロンダリングネットワークが関与しています。日本で購入された電子マネーのコードは即座にオンライン市場で転売されるか仮想通貨に交換され、幾重もの口座を経由して最終的に主犯格の元へ還流されます。この過程で資金の追跡は極めて困難となり、被害回復を妨げる大きな要因となっています。

Windows偽ブルースクリーンへの対策方法

この高度化・組織化された詐欺から身を守るためには、技術的な防御策とユーザー一人ひとりの行動変容が不可欠です。

偽ブルースクリーンからの脱出方法

偽ブルースクリーンに遭遇した際、最も重要な行動は「画面を閉じる」ことです。しかし全画面ロック技術により通常の方法では閉じられないことが多いため、以下の手順を冷静に実行することが推奨されます。

まず「Esc」キーを長押しします。これによりrequestFullScreenによる全画面モードが解除され、ウィンドウのタイトルバーや閉じるボタンが表示される場合があります。次にキーボードで「Ctrl+Alt+Delete」または「Ctrl+Shift+Esc」を同時に押してタスクマネージャーを呼び出し、実行中のブラウザを選択して「タスクの終了」をクリックして強制終了させます。「Alt+F4」キーを押すことでアクティブなウィンドウを強制的に閉じることができる場合もあります。

上記のいずれも機能しない場合やパニックで操作がわからない場合は、PCの電源ボタンを数秒間長押しして強制終了します。再起動後、ブラウザが「復元」を求めてきても拒否することで詐欺ページへの再アクセスを防げます。

電話をかけないことが最大の防御

「マイクロソフトやセキュリティ会社が、警告画面に電話番号を表示してサポートを促すことは絶対にない」という事実を知識として定着させることが最大の防御です。画面に電話番号が表示された時点で、それは100%詐欺であると判断すべきです。正規のサポートが必要な場合は、自分で公式サイトにアクセスして連絡先を確認してください。

生成AI時代の新たな脅威への備え

今後はAIによるリアルタイム音声変換技術やディープフェイクを用いたビデオ通話詐欺など、さらに手口が巧妙化することが予想されます。「片言の日本語だから怪しい」という判断基準はもはや通用しなくなりつつあります。画面越しや電話越しの相手が名乗る「権威」を盲信せず、常に公式サイトや信頼できる第三者のルートを通じて事実確認を行う習慣が求められます。

WebXR(VR/AR)空間における新たな詐欺手法の研究も進んでいます。没入型空間において視線やコントローラー入力をジャックし、意図しない広告クリックや契約を行わせる手法の実装が可能であることが示されており、メタバース時代における新たな「偽ブルースクリーン」の登場に警戒が必要です。

まとめ

Windows偽ブルースクリーンを用いたテクニカルサポート詐欺は、単なる迷惑行為ではなく、人間の認知バイアスと最新のウェブ技術を巧みに悪用した洗練されたサイバー犯罪です。フルスクリーンAPIの悪用、カーソルハイジャック、聴覚的攻撃といった技術的手法と、イベントビューアーの悪用や権威への信頼を利用したソーシャルエンジニアリングが組み合わさることで、多くの被害者を生み出し続けています。

被害を防ぐためには、OSやブラウザのセキュリティアップデートといった技術的な対策に加え、ユーザー自身が「脅威のメカニズム」を理解し、突発的な危機的状況においても冷静に対処できる知識を身につけることが何より重要です。画面に電話番号が表示されたら100%詐欺という認識を持ち、Escキーやタスクマネージャーでの対処法を覚えておくことが、デジタル社会を安全に生きるための「心のファイアウォール」となります。

コメント